Jak bronić się przed atakami hakerskimi? To pytanie staje się coraz bardziej palące w obliczu rosnących zagrożeń. W pierwszym kroku powinniśmy je dobrze poznać. Przeczytaj tekst, aby dowiedzieć się jakie są najczęściej występujące cyberataki oraz jak je rozpoznawać?

Z tego artykułu dowiesz się:

- czym są ataki hakerskie i jakie sa ich najpopularniejsze przykłady;

- jak rozpoznawać infekcje systemu;

- jak bronić się przed atakiem cyberprzestępców?

Czym są ataki hakerskie?

Ataki hakerskie to wszelkie działania mające na celu zaszkodzenie danemu podmiotowi poprzez usunięcie, modyfikację czy zaszyfrowanie danych lub zakłócenie działania jego systemów komputerowych. Celem ataków może być kradzież danych, wyłudzenie pieniędzy czy naruszenie prywatności.

Hakerzy zwykle posługują się zaawansowanymi technikami i narzędziami, wykorzystują podatność systemów oraz niezałatane luki w zabezpieczeniach, aby uzyskać nieautoryzowany dostęp do danej sieci. Ochrona przed atakami hakerskimi wymaga zatem skutecznych zabezpieczeń, świadomości użytkowników oraz stosowania odpowiednich praktyk z zakresu bezpieczeństwa cyfrowego.

Rodzaje ataków hakerskich

Rodzaje ataków hakerskich można podzielić przede wszystkim z uwagi na sposób działania cyberprzestępców oraz cel, jaki chcą oni uzyskać. Częstymi przykładami ataków hakerskich są infekcje komputera oprogramowaniem ransomware, phishing czy DDOS. Pierwszy z nich może mieć na celu pozyskanie okupu, drugi poufnych danych, a trzeci pogorszenia wizerunku danej strony.

Istnieje również szerokie spektrum innych technik ataków, takich jak wyłudzanie danych logowania przez oszustwa typu pharming (podmiana prawidłowego adresu strony internetowej przez hakerów, aby przekierować użytkowników na fałszywą witrynę, na której zbierane są ich poufne dane) czy ataki typu man-in-the-middle (przechwycenie komunikacji między dwiema stronami i uzyskanie nieuprawnionego dostępu do informacji).

Atak typu malware: jakie są jego przykłady?

W pierwszym kroku przyjrzyjmy się malware, czyli po prostu złośliwemu oprogramowaniu. Atak tego typu to zatem każdy atak, którego celem jest zainfekowanie systemów celem ich uszkodzenia, zaszyfrowanie lub usunięcie danych, a także zdobycia poufnych informacji.

Do malware zaliczamy takie złośliwe oprogramowania jak konie trojańskie, wirusy, programy szpiegujące czy ransomware.

Atak typu ransomware: czym jest i jaki jest jego cel?

Jednym z najpopularniejszych rodzajów cyberataków jest ten typu ransomware. Do jego realizacji wykorzystywane jest złośliwe oprogramowanie szyfrujące, które blokuje dostęp do danych lub systemu. W takiej sytuacji haker żąda od zaatakowanej firmy okupu w zamian za odszyfrowanie wspomnianych danych/ systemów.

Rys. 1 Najczęściej występujące typy ataków hakerskich; źródło: Symbioza.IT

Rys. 1 Najczęściej występujące typy ataków hakerskich; źródło: Symbioza.IT

Organizacje, które nie są odpowiednio chronione przed zagrożeniami cybernetycznymi oraz nie posiadają aktualnego backupu danych, często decydują się na opłacenie okupu. Alternatywą zwykle okazuje się konieczność długotrwałego, ręcznego odzyskiwania danych przez pracowników, a co za tym idzie przestój w wykonywaniu swoich codziennych obowiązków.

Atak typu DDoS: co to jest i jak działa?

Atak typu DDoS to cyberatak, który polega na przeciążeniu konkretnego serwera, usługi lub strony internetowej w celu zablokowania lub utrudnienia dostępu do nich. Jest realizowany poprzez masową wysyłkę żądań lub danych do celu ataku. W wyniku tego przeciążenia nawet prawidłowe żądania nie mogą zostać obsłużone, co prowadzi do strat finansowych i wizerunkowych dla danej organizacji.

Atak typu phishing: co to jest i jak działa?

Phishing to rodzaj cyberataku, w ramach którego atakujący podszywa się pod inną osobę lub instytucję. Jego celem jest wyłudzenie poufnych informacji, kradzież danych, zainfekowanie urządzenia czy systemu lub nakłonienie do określonego, szkodliwego działania.

Ten rodzaj ataku realizowany jest zwykle poprzez wiadomości e-mail. Mogą one zawierać np. załączniki, w których znajdują się wirusy lub linki, prowadzące do fałszywych stron. Ich otwarcie z kolei powoduje zainfekowanie urządzenia.

Rys. 2 Cel phishingu – przykłady; źródło: Symbioza.IT

Rys. 2 Cel phishingu – przykłady; źródło: Symbioza.IT

Obecnie ataki phishingowe stają się coraz trudniejsze do wykrycia. Cyberprzestępcy korzystają bowiem z narzędzi sztucznej inteligencji i przygotowują wiadomości bez błędów językowych, które często – przed erą AI – były uznawane za jeden z najważniejszych wyznaczników fałszywych wiadomości.

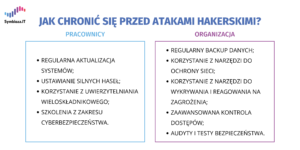

Jak chronić się przed atakami hakerskimi?

Wiemy już jakie są najpopularniejsze ataki hakerskie, jednak jak się przed nimi skutecznie bronić? Przede wszystkim należy stosować się do podstawowych zasad cyberhigieny. Są to m.in.:

- regularna aktualizacja oprogramowania i systemu operacyjnego,

- korzystanie z antywirusa i firewalla,

- ustawienie silnych, unikatowych haseł oraz ich regularna zmiana;

- korzystanie z uwierzytelniania wieloetapowego.

Oprócz tego warto, aby przedsiębiorstwo zadbało o szyfrowanie danych oraz zaawansowaną kontrolę dostępów do sieci firmowej, a także regularnie wykonywało kopie bezpieczeństwa.

Równie ważnym działaniem jest wprowadzenie odpowiednich procedur w organizacji. Może to być między innymi regularne szkolenie pracowników z obszaru cyberbezpieczeństwa. Dobrym rozwiązaniem jest także przeprowadzanie testów oraz audytów dotyczących bezpieczeństwa sieci. Pozwalają one na wykrycie słabych punktów ochrony i zaplanowanie koniecznych zmian.

Rys. 3 Sposoby na ochronę przed atakami hakerów; źródło: Symbioza.IT

Rys. 3 Sposoby na ochronę przed atakami hakerów; źródło: Symbioza.IT

Wszystkie wymienione praktyki można wprowadzić, korzystając ze wsparcia zewnętrznej firmy informatycznej, takiej jak Symbioza.IT. W naszym zespole pracują specjaliści z zakresu cyberbezpieczeństwa, o kompetencjach potwierdzonych licznymi certyfikatami. Z przyjemnością zaplanujemy działania, których celem będzie podniesienie standardów bezpieczeństwa w Twojej sieci firmowej.

Jak rozpoznawać i reagować na ataki hakerskie?

Rozpoznawanie i szybka reakcja na ataki hakerskie to bardzo ważny element ochrony sieci. Dobrze, aby sami pracownicy byli świadomi co może świadczyć o zainfekowaniu komputera. Mowa m.in. o:

- spowolnieniu działania lub częstym zawieszaniu się aplikacji/ systemu;

- częstym wyskakiwaniu okien;

- zwiększonej ilości SPAMu;

- nieprawidłowościach w logach;

- występowaniu połączeń z nieznanych źródeł.

Pracownik, który podejrzewa atak hakerski, powinien natychmiast zgłosić się do informatyka lub firmy odpowiedzialnej za bezpieczeństwo sieci IT danej organizacji.

Należy jednak mieć na uwadze, że nie każdy atak da się samodzielnie wykryć. Właśnie dlatego powstały rozwiązania typu XDR (Extended Detection and Response) czy MDR (Managed Detection and Response), które pozwalają na kompleksowe monitorowanie sieci, a tym samym szybkie wykrywanie oraz reagowanie na zagrożenia.

Więcej na temat tych rozwiązań pisaliśmy w artykule: Intercept X, czyli ochrona end-pointów od firmy Sophos – wszystko co musisz wiedzieć!

Największe ataki hakerskie w historii

Firmy powinny być świadome zagrożeń, jakie niosą za sobą ataki hakerskie. Poniżej wymieniamy kilka przykładów największych ataków hakerskich.

> Atak na Sony Pictures (2014)

Grupa hakerów o nazwie Guardians of Peace (z ang. Strażnicy Pokoju) zhakowała sieć komputerową Sony Pictures. Atak spowodował wyciek dokumentów, w tym poufnych danych, e-maili i informacji personalnych pracowników.

> Atak na Equifax (2017)

Equifax to jedno z największych biur informacji kredytowej w USA. Podczas ataku cyberprzestępcy uzyskali dostęp do danych osobowych ponad 140 milionów Klientów.

> Atak na Yahoo (2013-2014)

W latach 2013-2014 grupa hakerów zdobyła dostęp do danych osobowych użytkowników Yahoo. Firma początkowo utrzymywała, że kradzież danych obejmowała 1 milion użytkowników. Po latach okazało się jednak, że ta i tak już ogromna liczba była trzykrotnie większa.

> Atak na Target (2013)

W 2013 roku hakerzy przejęli kontrolę nad systemem płatności Target, amerykańskiej sieci handlowej. Atak ten spowodował wyciek danych kart płatniczych oraz informacji personalnych łącznie 110 milionów Klientów.

> Atak WannaCry (2017)

WannaCry to oprogramowanie ransomware, które w 2017 roku spowodowało falę ataków na całym świecie. Celem cyberprzestępców było uzyskanie okupu w zamian za odblokowanie zaszyfrowanych wcześniej danych.

To, że wymienione przykłady dotyczyły dużych korporacji wcale nie oznacza, że mniejsze firmy mogą czuć się bezpiecznie. Cyberprzestępcy nie są wybredni i atakują każdy cel. A jeżeli ochrona sieci takiej firmy jest na niskim poziomie, to tym bardziej stanowi ona łakomy kąsek.

Ataki hakerskie w Polsce

Ataki hakerskie w Polsce stanowią duże zagrożenie dla bezpieczeństwa danych i płynności działania organizacji. Trudna sytuacja geopolityczna, nowe narzędzia, ułatwiające pracę cyberprzestępców oraz programy hakerskie, udostępniane w modelu subskrypcyjnym, przyczyniają się do zintensyfikowania działań internetowych przestępców.

Na szczęście polscy przedsiębiorcy są coraz bardziej świadomi zagrożeń oraz znaczenia posiadania aktualnego backupu danych oraz zaawansowanych zabezpieczeń sieci. Decydują się oni na wdrożenie najnowszych technologii z obszaru cybersecurity, co sprawia, że ich firmy są lepiej chronione przed nieautoryzowanym dostępem czy wyciekiem danych. Monitorowanie sieci, wykrywanie podejrzanych ruchów oraz szybka reakcja na nie, to klucz do bezpiecznej sieci firmowej.

Ochrona sieci firmowej przed atakami hakerskimi – najważniejsze informacje

Po przeczytaniu tego tekstu chyba wszyscy zdajemy sobie sprawę z rosnących zagrożeń, a co za tym idzie konieczności inwestycji w silną ochronę sieci firmowej. Wśród najważniejszych zabezpieczeń możemy wymienić:

- zapory ogniowe (np. next-gen firewall od firmy Sophos);

- programy antywirusowe oraz antymalware;

- aktualizację oprogramowania natychmiast po pojawieniu się najnowszej wersji;

- regularne wykonywanie kopii zapasowych danych;

- edukację pracowników w zakresie świadomości cyfrowej i korzystania z sieci.

Pamiętać należy także o podejmowaniu jak najszybszej reakcji na wszelkie podejrzane aktywności, ponieważ czas jest kluczowy do zatrzymania ataku oraz ograniczenia jego rozprzestrzenienia po sieci firmowej.

Od czego zacząć ochronę sieci firmowej?

Ochronę sieci firmowej warto zacząć od sprawdzenia aktualnych zabezpieczeń oraz wprowadzenia tych, których brakuje. Firma informatyczna z Poznania – Symbioza.IT posiada doświadczenie oraz wiedzę w dziedzinie bezpieczeństwa cybernetycznego. Eksperci z naszego zespołu oferują kompleksowe rozwiązania, dzięki którym zadbasz o ochronę swojej sieci firmowej.

Rys. 4 Baner zachęcający do kontaktu; źródło: Symbioza.IT

Rys. 4 Baner zachęcający do kontaktu; źródło: Symbioza.IT

Zapewniamy profesjonalne doradztwo informatyczne, audyty IT, wdrożenie skutecznych zabezpieczeń oraz monitorowanie sieci. Skontaktuj się z nami i zabezpiecz swoje systemy przed nieautoryzowanym dostępem. Zapewnimy Twojej firmie spokojną pracę i ochronę danych!

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">