Skuteczna cyberochrona firmy to dziś coś więcej niż zestaw narzędzi i rozwiązań IT. To strategia, proces i kultura bezpieczeństwa, które obejmują całą organizację. Na podstawie raportu Microsoft zebraliśmy najważniejsze wnioski i trendy, które pomogą przygotować Twoją firmę na wyzwania 2026 roku – z większym spokojem, świadomością i gotowością na zmiany.

Z tego artykułu dowiesz się:

- jak zmieniają się metody ataków i czego mogą spodziewać się firmy w 2026 roku,

- dlaczego sztuczna inteligencja to narzędzie zarówno przestępców, jak i obrońców,

- jakie branże są najbardziej narażone na cyberzagrożenia,

- jak budować odporność organizacji – od procedur po szkolenia pracowników,

- jakie konkretne działania podjąć, by wzmocnić bezpieczeństwo swojej firmy.

Raport Microsoft 2025: co czeka firmy w cyberbezpieczeństwie w 2026 roku

Według najnowszego Microsoft Digital Defense Report 2025, cyberzagrożenia ewoluują szybciej niż strategie obronne wielu organizacji. Ataki są coraz bardziej zautomatyzowane, napędzane sztuczną inteligencją i często wymierzone w łańcuchy dostaw, które łączą firmy z różnych krajów. To oznacza, że nawet niewielkie przedsiębiorstwo w Polsce może stać się częścią globalnego incydentu bezpieczeństwa.

Raport jasno pokazuje, że cyberbezpieczeństwo nie jest już kwestią techniczną, lecz biznesową – wpływa na stabilność, reputację i zaufanie klientów. Na podstawie wniosków Microsoftu przyglądamy się kluczowym trendom i praktycznym wskazówkom, które pomogą firmom przygotować się na 2026 rok.

Sztuczna inteligencja – nowe narzędzie cyberprzestępców i obrońców

Microsoft zauważa, że sztuczna inteligencja staje się jednym z najważniejszych czynników zmieniających krajobraz cyberzagrożeń. Coraz częściej jest wykorzystywana przez przestępców do automatyzowania ataków, tworzenia fałszywych treści i generowania spersonalizowanych wiadomości phishingowych, które trudno odróżnić od prawdziwych komunikatów. Jak czytamy w raporcie: „Cyberprzestępcy zaczęli wykorzystywać sztuczną inteligencję do automatycznego wyszukiwania podatności, prowadzenia kampanii phishingowych, tworzenia złośliwego oprogramowania i deepfake’ów.” .

Jednocześnie te same technologie wspierają obronę. Dzięki sztucznej inteligencji można analizować miliony zdarzeń w czasie rzeczywistym, identyfikować nietypowe wzorce i automatycznie blokować podejrzane działania zanim zagrożenie się rozwinie. Microsoft wykorzystuje AI do codziennej analizy ponad 100 bilionów sygnałów, co pozwala wykrywać i neutralizować zagrożenia szybciej niż kiedykolwiek wcześniej.

Dla firm to sygnał, że sztuczna inteligencja nie powinna być traktowana jako zagrożenie, lecz jako element nowoczesnej strategii bezpieczeństwa.

AI może wspierać:

- monitorowanie infrastruktury,

- analizę logów,

- automatyzację reakcji na incydenty,

- szkolenia użytkowników – wykrywając błędy i nawyki prowadzące do ryzyka.

Kluczowe jest jednak, by wdrażać te rozwiązania świadomie i z odpowiednimi zabezpieczeniami, tak by AI wzmacniała ochronę, a nie ją komplikowała.

Cyberbezpieczeństwo w łańcuchu dostaw – bezpieczeństwo partnerów to także Twoje bezpieczeństwo

W raporcie Microsoft Digital Defense Report 2025 zwrócono uwagę na rosnącą liczbę ataków, które zaczynają się nie w samej firmie, lecz u jednego z jej partnerów. To zjawisko określane jako supply chain compromise – atak przez łańcuch dostaw – staje się coraz powszechniejsze. W praktyce oznacza to, że nawet dobrze zabezpieczona organizacja może paść ofiarą incydentu, jeśli złośliwe oprogramowanie lub nieautoryzowany dostęp pojawi się u dostawcy usług, oprogramowania czy sprzętu.

Dlatego kluczowe jest, by bezpieczeństwo traktować jako wspólną odpowiedzialność, a nie indywidualne działanie. W każdej firmie powinny funkcjonować:

- jasne zasady wymiany danych – kto, kiedy i na jakich zasadach może przekazywać informacje na zewnątrz,

- kontrola dostępu – ograniczenie uprawnień do minimum potrzebnego zakresu,

- procedura reagowania na incydenty – określone kroki postępowania, gdy zagrożenie pojawi się po stronie partnera.

Firmy, które mają te procesy dobrze opisane i przećwiczone, zyskują realną przewagę – szybciej reagują, ograniczają skutki ataku i utrzymują zaufanie klientów nawet w trudnych sytuacjach.

Które branże są najbardziej narażone na cyberataki?

Microsoft wskazuje, że wśród najczęściej atakowanych sektorów dominują IT, administracja publiczna, produkcja, transport, finanse i ochrona zdrowia. To właśnie te obszary, które w Polsce mają kluczowe znaczenie gospodarcze – i dlatego coraz częściej stają się celem.

Im bardziej firma opiera się na danych, automatyzacji i systemach połączonych z zewnętrznymi partnerami, tym większe ryzyko utraty ciągłości działania. Wniosek z raportu jest prosty: żadna branża nie jest dziś poza zasięgiem cyberzagrożeń, a podstawowe procedury bezpieczeństwa – kopie zapasowe, kontrola dostępu, szyfrowanie i szkolenia z cybersecurity – to fundament, który chroni przed kosztownym przestojem.

Ransomware i wycieki danych – czego nauczył nas 2025 rok?

Rok 2025 pokazał, że cyberataki nie mają już jednego oblicza. Ransomware coraz częściej prowadzi nie tylko do zaszyfrowania systemów, ale również do realnych wycieków danych i paraliżu usług.

We wrześniu 2025 r. ofiarą ataku ransomware padł Urząd Miejski w Wadowicach. Zaszyfrowano część systemów, a urzędnicy ostrzegli mieszkańców o możliwości ujawnienia danych osobowych – to przykład, jak cyberatak na instytucję publiczną może zagrozić bezpieczeństwu obywateli.

Link: Wadowice zhackowane, dane mieszkańców mogły zostać wykradzione; źródło: niebezpiecznik.pl

Kilka tygodni później głośno było o włamaniu do platformy e-commerce Sky-Shop.pl, obsługującej około 9 000 polskich sklepów internetowych. Cyberprzestępcy uzyskali dostęp do danych klientów, w tym adresów e-mail i zahashowanych haseł – dowód, że zagrożone są nie tylko duże korporacje, ale też małe biznesy działające online.

Link: Atak na klientów 9000 różnych polskich sklepów internetowych; źródło: niebezpiecznik.pl

W październiku 2025 atak DDoS uderzył również w system BLIK, powodując czasowe problemy z realizacją płatności. Operator potwierdził incydent i zapewnił, że środki klientów pozostały bezpieczne, ale przypadek pokazał, jak nawet krótkotrwała niedostępność może wpłynąć na zaufanie użytkowników i ciągłość operacyjną firm korzystających z tych usług.

Link: Duże problemy z płatnościami w Polsce. “To zewnętrzny atak”; źródło: businessinsider.com.pl

Te trzy przykłady pokazują, że ransomware i cyberataki nie mają już preferencji branżowych – uderzają tam, gdzie mogą najbardziej zaburzyć działanie i zaufanie klientów. Dobre zabezpieczenia, regularne testy i jasne procedury reagowania pozwalają jednak ograniczyć ich skutki i szybciej wrócić do normalnego rytmu pracy.

Chmura w centrum uwagi – bezpieczeństwo nie jest automatyczne

Wiele firm przeniosło swoje systemy do chmury, traktując ją jako naturalnie bezpieczną przestrzeń. I słusznie – rozwiązania chmurowe mogą zapewniać bardzo wysoki poziom ochrony, o ile są odpowiednio skonfigurowane i zarządzane. Raport Microsoft zwraca uwagę na to, że środowiska chmurowe stają się coraz częściej celem ataków. Błędy w konfiguracji, zbyt szerokie uprawnienia czy nieaktualne zabezpieczenia najczęściej otwierają drogę do naruszeń.

Bezpieczeństwo w modelu cloud wymaga więc takiej samej uwagi jak w środowiskach lokalnych – a często nawet większej. Kluczowe są:

- kontrola tożsamości i dostępów,

- szyfrowanie danych,

- regularne kopie zapasowe,

- monitorowanie konfiguracji i aktywności użytkowników.

Dobrze zaprojektowana architektura chmurowa daje ogromne możliwości skalowania i ciągłości działania, ale tylko wtedy, gdy towarzyszą jej odpowiednie zasady bezpieczeństwa. Właśnie dlatego warto traktować chmurę nie jako gotowy produkt, lecz jako proces wymagający stałej opieki i audytu.

Zastanawiasz się nad migracją do chmury? Poznaj blueCloud!

Tożsamość – nowy front walki o bezpieczeństwo

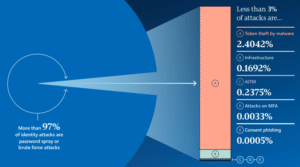

Raport Microsoft jasno pokazuje, że cyberprzestępcy coraz rzadziej „włamują się” do systemów – dziś po prostu się do nich logują. Kradzież danych logowania, przejęte konta administratorów czy nadużycia dostępu do aplikacji chmurowych to najczęstsze drogi, którymi rozpoczynają się ataki.

Dlatego kluczowe jest podejście oparte na zasadzie „zaufaj, ale weryfikuj”. W praktyce oznacza to:

- uwierzytelnianie wieloskładnikowe (MFA) odporne na phishing,

- zasadę najmniejszych uprawnień – każdy użytkownik ma dostęp tylko do tego, co faktycznie potrzebne,

- regularny przegląd kont i uprawnień — okresowa weryfikacja ról, dostępów i kont uprzywilejowanych (np. po zmianach kadrowych czy zakończeniu współpracy),

- monitorowanie aktywności kont i urządzeń, które pozwala wychwycić nietypowe logowania.

Microsoft podkreśla, że wdrożenie MFA może zablokować znaczną część prób przejęcia kont. Jednak technologia to tylko część układanki — równie ważna jest organizacja: jasne procedury nadawania i odbierania uprawnień, regularne przeglądy oraz szybka reakcja na podejrzane zdarzenia. Dobrze opisana i ćwiczona procedura kontroli dostępu potrafi zapobiec większości incydentów wynikających z nadużyć uprawnień.

Case study: Bezpieczna migracja i porządek w infrastrukturze IT biura rachunkowego

Jedna z firm z branży księgowej zwróciła się do nas z prośbą o migrację poczty do Microsoft 365 i nawiązanie stałej współpracy w zakresie obsługi IT. Przed rozpoczęciem wdrożenia przeprowadziliśmy audyt, który ujawnił szereg luk w bezpieczeństwie — brak firewalla, wspólną sieć dla pracowników i gości, brak polityk bezpieczeństwa oraz wieloskładnikowego uwierzytelniania (MFA). Dodatkowo nie istniała kontrola nad uprawnieniami użytkowników – dostęp do zasobów mieli nawet byli pracownicy.

Wdrożyliśmy kompleksowe rozwiązanie, obejmujące migrację do środowiska Microsoft 365, konfigurację MFA, opracowanie i wdrożenie polityk bezpieczeństwa oraz kontrolę dostępu do zasobów. Całość uzupełniło wdrożenie nowoczesnego firewalla nowej generacji i segmentacja sieci, dzięki czemu dane finansowe klientów zyskały właściwy poziom ochrony.

Dziś firma korzysta z bezpiecznej i uporządkowanej infrastruktury IT, a regularne przeglądy dostępów i analiza incydentów pozwalają utrzymać pełną kontrolę nad środowiskiem. To przykład, że dobrze zaplanowana modernizacja może nie tylko zwiększyć poziom bezpieczeństwa, ale też usprawnić codzienną pracę całego zespołu.

Nowe typy zagrożeń – w którą stronę zmierza cyberbezpieczeństwo

Raport Microsoft Digital Defense Report 2025 pokazuje, że krajobraz cyberzagrożeń staje się coraz bardziej zautomatyzowany i trudniejszy do przewidzenia. Ataki są krótsze, precyzyjniejsze i często prowadzone przez wyspecjalizowane grupy, działające jak dobrze zorganizowane firmy. W ostatnich miesiącach szczególnie zauważalne stały się cztery zjawiska:

- AI-enhanced social engineering (socjotechnika wspierana sztuczną inteligencją) – ataki oparte na analizie danych i personalizacji komunikatów, które sprawiają, że fałszywe wiadomości wyglądają jak realne rozmowy biznesowe.

- Cyber mercenaries (cybernajemnicy) – grupy komercyjnych hakerów, działające na zlecenie firm lub organizacji, które oferują „cyberusługi” w modelu B2B, często na pograniczu legalności.

- P2P botnets (zdecentralizowane botnety peer-to-peer) – sieci zainfekowanych urządzeń, które nie mają jednego centrum dowodzenia, co znacznie utrudnia ich wykrycie i zablokowanie.

- Automated campaigns (zautomatyzowane kampanie ataków) – ataki prowadzone całkowicie automatycznie, wykorzystujące sztuczną inteligencję do wyszukiwania luk i uruchamiania exploitów w ułamku sekundy.

Microsoft wskazuje, że te kierunki będą definiować kolejne miesiące. Coraz mniej chodzi o masowe ataki, a coraz bardziej o precyzyjne operacje wymierzone w konkretne cele – organizacje, dane, a nawet indywidualnych pracowników. Dlatego równie istotna co wykorzystywana technologia, staje się świadomość ludzi, którzy z niej korzystają.

Szkolenia z zakresu cyberbezpieczeństwa pomagają budować odporność organizacji od wewnątrz – uczą, jak rozpoznać podejrzane wiadomości, jak reagować na incydenty i jak unikać najczęstszych błędów. W połączeniu z technologicznymi zabezpieczeniami tworzą realną tarczę ochronną, której skuteczność w 2026 roku będzie decydować o ciągłości działania wielu firm.

Zapraszamy do lektury artykułu: 5 sygnałów, że Twoja firma potrzebuje szkoleń z cyberbezpieczeństwa – Symbioza IT.

Jak przygotować firmę na 2026 rok pod względem cyberbezpieczeństwa

Z raportu Microsoft Digital Defense Report 2025 płynie jeden prosty wniosek – bezpieczeństwo to proces, o który należy nieustannie dbać, a nie raz wdrożony projekt. Oto sześć kluczowych działań, które pomogą firmom zwiększyć odporność na zagrożenia w 2026 roku:

|

Działanie |

Opis |

|

1. Poznaj swoje środowisko IT i miej nad nim pełną kontrolę |

Nie można chronić tego, nad czym nie ma się pełnej kontroli. Regularne przeglądy infrastruktury, zasobów w chmurze i kont użytkowników pomagają wykryć luki, zanim zrobią to cyberprzestępcy. |

|

2. Wprowadź jasne zasady dostępu i reagowania |

Kontrola uprawnień, MFA i procedury reagowania na incydenty to podstawy, które ograniczają skutki błędów ludzkich i ataków socjotechnicznych. |

|

3. Aktualizuj systemy i oprogramowanie |

Nieaktualne aplikacje to otwarte drzwi do sieci firmowej. Warto wdrożyć harmonogram aktualizacji i egzekwować jego przestrzeganie. |

|

4. Wykorzystuj chmurę świadomie |

Bezpieczna konfiguracja, szyfrowanie danych i kopie zapasowe to elementy, które decydują o ciągłości działania w sytuacji awarii lub ataku. |

|

5. Szkol pracowników i buduj kulturę cyberhigieny |

Najsłabszym ogniwem w łańcuchu cyberbezpieczeństwa firmy jest człowiek. Regularne szkolenia i ćwiczenia uczą rozpoznawać podejrzane wiadomości i reagować we właściwy sposób. |

|

6. Monitoruj i analizuj zdarzenia |

Nawet podstawowy system logowania i alertów pozwala szybciej zidentyfikować niepokojące aktywności w sieci i ograniczyć ich skutki. |

Cyberbezpieczeństwo w 2026 roku nie będzie już przewagą – stanie się warunkiem stabilności biznesu. Firmy, które już dziś budują procedury, uczą zespoły i modernizują swoje środowisko IT, zyskają przewagę nie dzięki technologii, lecz dzięki gotowości na wszystko, co może nadejść.

Cyberbezpieczeństwo w 2026 roku – inwestycja w spokój i stabilność biznesu

Cyberbezpieczeństwo przestało być domeną działów IT — dziś dotyczy całej organizacji. Rok 2025 pokazał, że skuteczna ochrona wymaga nie tylko technologii, ale też świadomości, procedur i gotowości na nieprzewidywalne sytuacje. Każda firma, niezależnie od branży, może stać się celem ataku – dlatego warto zadbać o odporność zanim zagrożenie zapuka do drzwi.

W firmie informatycznej Symbioza.IT pomagamy firmom właśnie w tym: porządkujemy, utrzymujemy i rozwijamy środowiska IT, tak by technologia nie była źródłem ryzyka, lecz wsparciem dla biznesu. Wspólnie budujemy rozwiązania, które dają spokój, bezpieczeństwo i przestrzeń do rozwoju – bo dobrze chroniona infrastruktura to stabilny fundament każdej firmy.

Skontaktuj się z nami, jeśli chcesz sprawdzić, jak możemy pomóc Twojej firmie przygotować się na 2026 rok pod względem bezpieczeństwa i ciągłości działania.

Najczęściej zadawane pytania (FAQ)

Dlaczego cyberbezpieczeństwo to dziś proces i strategia, a nie tylko zakup oprogramowania antywirusowego?

Bo zagrożenia nie dotyczą już pojedynczych komputerów, tylko całej organizacji. Nawet najlepszy antywirus nie ochroni firmy, jeśli pracownicy klikną w fałszywego maila, hasła nie będą regularnie zmieniane, a dostęp do danych pozostanie niekontrolowany.

Cyberbezpieczeństwo to strategia – obejmuje procedury, kulturę pracy, edukację pracowników i ciągłe monitorowanie systemów. Dopiero połączenie tych elementów tworzy spójny i skuteczny system ochrony.

Przeniosłem firmę do chmury (np. Microsoft 365). Czy to oznacza, że jestem już w pełni bezpieczny?

Nie. Choć chmura zapewnia wysoki poziom zabezpieczeń technicznych, odpowiedzialność za bezpieczeństwo danych jest współdzielona. Microsoft chroni infrastrukturę, ale to po stronie firmy leży konfiguracja dostępu, MFA, polityk bezpieczeństwa i kopii zapasowych.

Dlatego migracja do chmury to dopiero pierwszy krok – kolejnym jest jej świadome zarządzanie i regularne audyty konfiguracji.

W jaki sposób sztuczna inteligencja (AI) jest wykorzystywana przez cyberprzestępców i czy moja firma też może używać AI do obrony?

AI pozwala przestępcom działać szybciej i precyzyjniej – generować realistyczne maile phishingowe, tworzyć deepfake’i czy automatycznie wyszukiwać podatności w systemach.

Ale te same technologie służą też obronie. Dzięki AI można analizować miliony zdarzeń w czasie rzeczywistym, wykrywać anomalie i blokować ataki, zanim zdążą się rozwinąć. Coraz więcej firm korzysta z rozwiązań bezpieczeństwa opartych na sztucznej inteligencji – np. systemów, które uczą się zachowań użytkowników i automatycznie reagują na podejrzane działania.

Moja firma nie ma dużego budżetu na IT. Jakie jest jedno, najważniejsze działanie, które mogę wdrożyć, aby szybko poprawić cyberbezpieczeństwo?

Jeśli masz ograniczone środki, zacznij od wdrożenia uwierzytelniania wieloskładnikowego (MFA). To prosty krok, który potrafi zablokować większość prób przejęcia kont.

Warto też zaktualizować systemy i przeprowadzić krótkie szkolenie dla zespołu – świadomość pracowników często chroni lepiej niż najdroższe narzędzie.

Co to jest “atak przez łańcuch dostaw” i czy dotyczy on mojej małej firmy, skoro współpracuję tylko z kilkoma partnerami?

Atak przez łańcuch dostaw (ang. supply chain attack) polega na tym, że cyberprzestępcy nie atakują bezpośrednio Twojej firmy, lecz jednego z jej partnerów – np. dostawcę oprogramowania, usług IT czy księgowości. Jeśli partner ma słabe zabezpieczenia, to jego kompromitacja może otworzyć drogę do Twoich systemów.

Dlatego nawet małe firmy powinny sprawdzać zasady bezpieczeństwa swoich partnerów i mieć jasne procedury wymiany danych oraz reagowania na incydenty.

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">