Intensywny rozwój cyberprzestępczości, wykorzystywanie przez hakerów narzędzi sztucznej inteligencji oraz trudna sytuacja geopolityczna, wymusza na przedsiębiorstwach podniesienie standardów zabezpieczeń IT. Jednym z niezbędnych elementów stała się ochrona end-pointów, czyli urządzeń końcowych. Jakie rozwiązanie w tym zakresie oferuje Sophos? Czym jest intercept X oraz dlaczego warto z niego skorzystać? Odpowiadamy!

Z tego artykułu dowiesz się:

- czym są end-pointy oraz jak je chronić;

- czym się wyróżnia Sophos Intercept X;

- co to jest XDR oraz MDR;

- dlaczego warto inwestować w zabezpieczenia urządzeń końcowych.

Zagrożenia związane z cyberprzestępczością

W obecnych czasach cyberprzestępczość stanowi poważny problem dla wielu organizacji. Może ona przyczynić się do wstrzymania pracy przedsiębiorstwa, a także znacznych strat finansowych czy wizerunkowych. W związku z tym firmy powinny podjąć odpowiednie działania, które ochronią je przed złośliwym oprogramowaniem i atakami hakerów. Jednym z rozwiązań, wspierających przedsiębiorstwa w walce z cyberzagrożeniami są narzędzia służące do ochrony end-pointów.

Rys. 1 Czym są end-pointy?; źródło: Symbioza.IT

Rys. 1 Czym są end-pointy?; źródło: Symbioza.IT

Co to znaczy ochrona end-pointów?

End-pointy to inaczej urządzenia końcowe, wykorzystywane w codziennej pracy przez użytkowników. Mogą to być m.in.:

- komputery stacjonarne,

- laptopy,

- smartfony,

- tablety.

Ochroną end-pointów nazywamy zatem wszystkie praktyki i narzędzia wykorzystywane do zabezpieczeń wspomnianych wyżej urządzeń. Wśród rozwiązań tego typu, jednym z popularniejszych jest Intercept X od firmy Sophos.

Sophos Intercept X – skuteczna ochrona endpointów

Na początku odpowiedzmy na pytanie: czym zajmuje się firma Sophos? Wspomniana organizacja to światowy lider z obszaru cyberbezpieczeństwa. Oferuje ona swoim Klientom najnowocześniejsze rozwiązania do ochrony firmowej sieci IT. Wśród nich można wymienić zarówno produkty, jak i usługi (np. Sophos MDR – cyberbezpieczeństwo jako usługa).

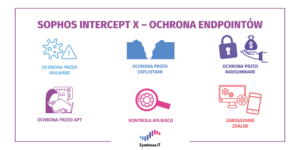

Rys. 2 Sophos Intercept X – obszary ochrony; źródło: Symbioza.IT

Rys. 2 Sophos Intercept X – obszary ochrony; źródło: Symbioza.IT

Biorąc pod uwagę liczbę dostępnych rozwiązań, nikogo nie dziwi fakt, że firma Sophos oferuje też własny program służący do ochrony end-pointów, tj. Intercept X. Jego zadaniem jest zabezpieczanie urządzeń końcowych przed m.in. złośliwym oprogramowaniem, exploitami, ransomware oraz APT (Advanced Persistent Threat).

Co to jest Sophos Intercept X i jak działa?

Sophos Intercept X to program, który w sposób wielowarstwowy chroni urządzenia końcowe przed cyberzagrożeniami. Jego zadaniem jest stałe monitorowanie i analizowanie zachowania systemów i aplikacji oraz procesów na danym urządzeniu. Rozwiązanie to korzysta z różnych technik i narzędzi do ochrony komputerów, w tym sztucznej inteligencji czy uczenia maszynowego.

Intercept X najlepiej działa w połączeniu z innymi rozwiązaniami firmy Sophos, szczególnie Firewallem Nowej Generacji (ang. Next-gen Firewall). Oba te narzędzia mogą dzielić ze sobą dane, aby w razie konieczności, podczas kwarantanny, móc odizolować od reszty sieci zainfekowane urządzenie, a następnie, po neutralizacji zagrożenia – przywrócić mu dostęp. Wszystko bez konieczności interwencji administratora.

Rys. 3 Sophos Firewall – charakterystyka; źródło: Symbioza.IT

Rys. 3 Sophos Firewall – charakterystyka; źródło: Symbioza.IT

Sophos Intercept X – zalety ochrony end-pointów

Wśród najważniejszych zalet Sophos Intercept X można z pewnością wymienić ochronę przed ransomware, exploitami oraz nieznanymi zagrożeniami, a także intuicyjny w obsłudze panel zarządzania. Każdej z tych zalet przyglądamy się nieco bliżej w dalszej części tekstu.

Zatrzymanie nieznanych zagrożeń

Sophos Intercept X wykorzystuje uczenie maszynowe, aby wykrywać oraz blokować nieznane zagrożenia. W jaki sposób? Każdy nieznany plik traktowany jest jako potencjalnie niebezpieczny i zanim zostanie uruchomiony na urządzeniu w firmowej sieci zostaje przetestowany poza nią – na platformie wirtualnej. Jeżeli wykryte zostaną jakieś podejrzane zachowania, takie jak przenoszenie czy szyfrowanie danych, to dany plik zostaje blokowany, a zagrożenie nie przedostaje się do sieci.

Technologia deep learning AI jest w stanie na bieżąco uczyć się nowych wzorców zachowania złośliwego oprogramowania i stosować tę wiedzę w celu ochrony przed przyszłymi atakami.

Blokada ransomware oraz zapobieganie exploitom

Intercept X blokuje także oprogramowanie szyfrujące ransomware i może przywrócić uszkodzone pliki do bezpiecznego stanu. Ponadto, dzięki technologii anti-exploit, jest on w stanie zapobiegać zagrożeniom dnia zerowego (ang. zero-day threat) oraz atakom bezplikowym (ang. file-less attack).

Rys. 4 Ransomware definicja; źródło: Symbioza.IT

Rys. 4 Ransomware definicja; źródło: Symbioza.IT

Zagrożenia dnia zerowego – co to?

Dzień zerowy (ang. zero-day) oznacza moment, w którym hakerzy wykorzystują nieznaną dotąd lukę w systemie lub oprogramowaniu w celu wykonania szkodliwych działań, zanim producent zdąży ją naprawić. Zagrożenia dnia zerowego to zatem wszystkie potencjalne praktyki, jakich mogą podjąć się cyberprzestępcy, aby wykorzystać nieznaną podatność systemu czy oprogramowania.

Na czym polega atak bezplikowy?

Atak bezplikowy (ang. fileless attack) to technika wykorzystywana przez cyberprzestępców, polegająca na przeprowadzeniu ataku bez konieczności instalowania złośliwego oprogramowania na komputerze ofiary. Atak bezplikowy wykorzystuje luki w zabezpieczeniach systemu operacyjnego lub aplikacji, a także wbudowane narzędzia systemowe, takie jak PowerShell czy Windows Management Instrumentation (WMI), do przeprowadzenia ataku. Ataki bezplikowe są trudniejsze do wykrycia niż tradycyjne ataki, ponieważ nie pozostawiają śladów w postaci plików na dysku twardym ofiary.

Sophos Central – intuicyjny panel i łatwe zarządzanie

Inną zaletą Sophos Intercept X, o której warto pamiętać, jest sama łatwość wdrożenia, konfiguracji i obsługi programu. Wyróżnia go intuicyjność oraz możliwość zarządzania całą siecią z jednego panelu, dostępnego online – Sophos Central. A będąc przy nim, nie sposób nie wspomnieć o bardzo przydatnej opcji generowania raportów, zawierających informacje o wszystkie podejrzanych zdarzeniach mających miejsce w firmowej sieci. Dzięki temu rozwiązanie to świetnie sprawdzi się w organizacjach, pracujących w trybie zdalnym.

Sophos XDR dla większej ochrony

Przedsiębiorstwa mogą skorzystać także z opcji XDR (ang. Extended Detection and Response), której celem jest zwiększenie skuteczności w zakresie wykrywania oraz reagowania na zagrożenia. Sophos XDR to platforma zabezpieczeń cybernetycznych, która łączy dane z wielu źródeł w celu dokładniejszej analizy i wykrywania zagrożeń w czasie rzeczywistym.

Platforma ta umożliwia integrację z różnymi narzędziami zabezpieczeń, takimi jak firewalle, systemy antywirusowe, oprogramowanie do monitorowania sieci i wiele innych. Dane te są agregowane i analizowane w celu identyfikacji podejrzanego zachowania i zdarzeń, mogących wskazywać na atak.

Sophos XDR pozwala na szybsze i skuteczniejsze reagowanie na zagrożenia oraz umożliwia automatyczną reakcję w przypadku wykrycia cyberataku.

Sophos MDR, czyli cyberbezpieczeństwo jako usługa

Firmy, którym zależy na stałym wsparciu w zakresie wykrywania zagrożeń mogą zdecydować się na opcję Incercept X z MDR (ang. Managed Detection and Response). Usługa ta, nazywana także cybersecurity as a service (z ang. Cyberbezpieczeństwo jako usługa), realizowana jest przez specjalistów z zespołu Sophos. Zajmują się oni całodobowym monitorowaniem zagrożeń oraz reagowaniem na nie.

Rys. 5 Sophos MDR – co wchodzi w skład usługi?; źródło: Symbioza.IT

Rys. 5 Sophos MDR – co wchodzi w skład usługi?; źródło: Symbioza.IT

Dzięki szczegółowej analizie zdarzeń przedsiębiorstwo może szybciej odpowiadać na zagrożenia, co pomaga zapobiec incydentom oraz zminimalizować ewentualne straty wynikające z cyberataku. Sophos MDR świetnie sprawdzi się w firmach, które nie mają czasu lub wiedzy, aby samodzielnie reagować na pojawiające się zagrożenia.

Dlaczego warto zainwestować w Sophos Intercept X?

Inwestycja w Sophos Intercept X to inwestycja w bezpieczeństwo i spokojną pracę Twojej organizacji. Dzięki wielowarstwowej ochronie i wykorzystaniu zaawansowanych technologii narzędzie to oferuje skuteczną ochronę przed złośliwym oprogramowaniem, z ransomware, exploitami i innymi zagrożeniami cybernetycznymi. Nie można zapominać, że jest to rozwiązanie niezwykle wygodne w zarządzaniu, dzięki czemu świetnie sprawdzi się w firmach pracujących w trybie zdalnym.

Warto pamiętać, że koszt wdrożenia zabezpieczeń IT jest zwykle znacznie niższy niż koszt naprawy lub przywrócenia normalnego funkcjonowania systemu po udanym ataku hakerskim. Co ważne, inwestycja w cyberbezpieczeństwo minimalizuje ryzyko utraty czy wycieku danych, co mogłoby negatywnie wpłynąć na reputację firmy. To wszystko przekłada się na długoterminowy sukces i stabilność działania organizacji.

Ochrona urządzeń końcowych w firmie – od czego zacząć?

Jeśli szukasz skutecznych rozwiązań z zakresu bezpieczeństwa IT dla Twojej organizacji, to zdecyduj się na ochronę end-pointów od firmy Sophos. Oferuje ona wielowarstwowe zabezpieczenia przed różnego rodzaju zagrożeniami. Dzięki zastosowaniu zaawansowanych technologii i uczenia maszynowego Sophos Intercept X Endpoint pozwala na identyfikację i blokowanie zagrożeń jeszcze przed ich uruchomieniem.

Rys. 6 Baner zachęcający do kontaktu; źródło: Symbioza.IT

Rys. 6 Baner zachęcający do kontaktu; źródło: Symbioza.IT

Aby wdrożenie ochrony end-pointów od Sophos było jak najbardziej efektywne, warto skorzystać z usług profesjonalnej firmy informatycznej, takiej jak Symbioza.IT, w której zespole pracują certyfikowani inżynierowie i architekci Sophos. Dzięki ich doświadczeniu i wiedzy, wdrożenie Intercept X oraz innych produktów tej firmy, będzie przeprowadzone w sposób optymalny dla Twojej organizacji. Nie czekaj ani chwili dłużej! Skontaktuj się z nami! Nasi eksperci zaproponują odpowiednie rozwiązania oraz przygotują spersonalizowaną ofertę.

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">