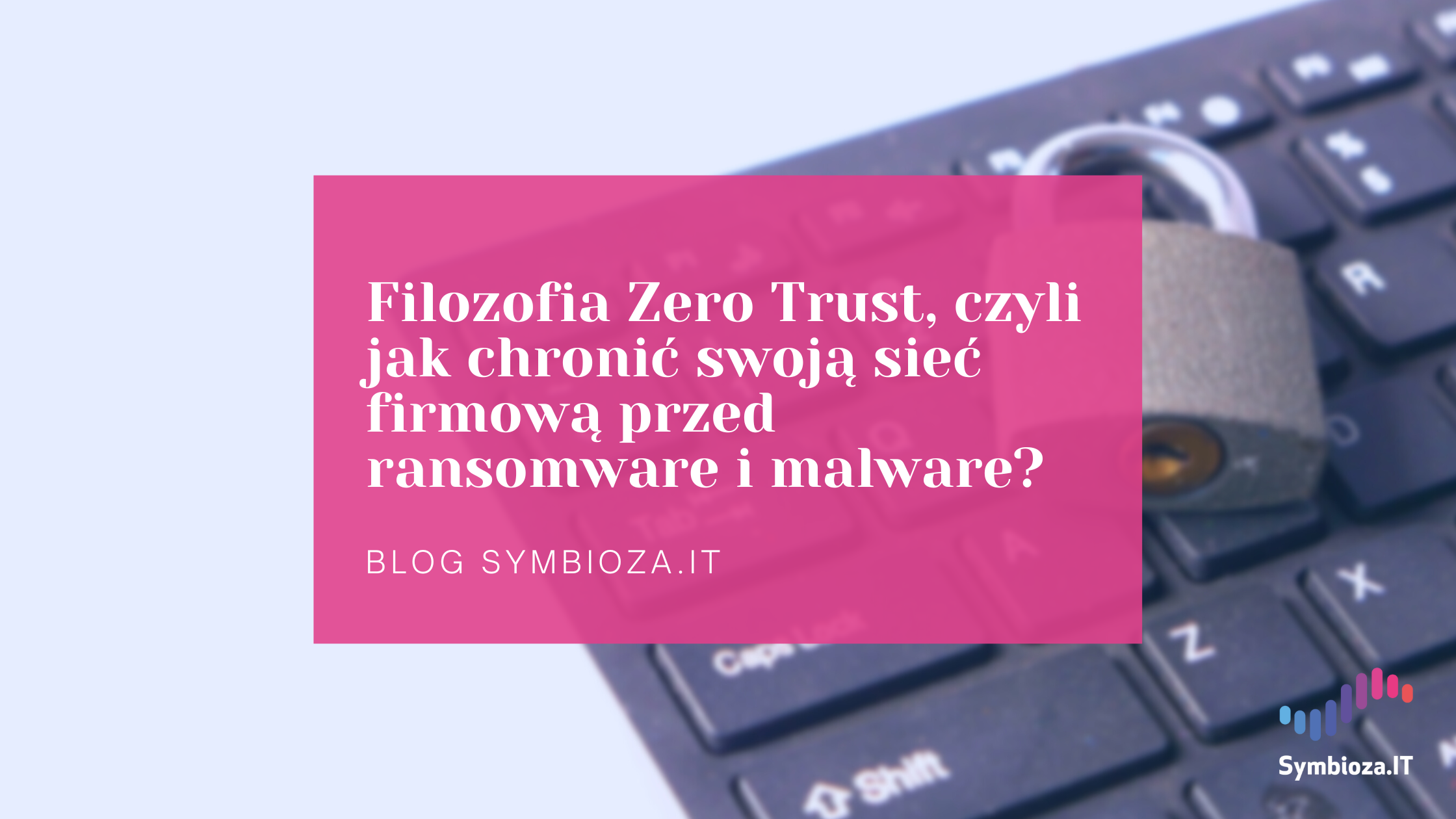

Zagrożenia związane z ransomware i malware to obecnie jedne z największych problemów, z jakim muszą zmagać się przedsiębiorstwa. W celu zapewnienia maksymalnej ochrony sieci firmowej warto wdrożyć filozofię Zero Trust. Czym ona jest? Jakie praktyki z zakresu cybersecurity warto wdrożyć? Odpowiadamy w artykule!

Z tego artykułu dowiesz się:

- czym jest filozofia Zero Trust;

- co to ZNTA;

- jakie są dobre praktyki w zakresie cyberbezpieczeństwa.

Cyberzagrożenia w firmie – dlaczego potrzebujesz modelu Zero Trust?

Cyberzagrożenia obejmują szereg działań, które mają na celu naruszenie prywatności, poufności i integralności danych. Najczęstszymi cyberzagrożeniami, z którymi borykają się firmy, są:

- phishing,

- malware,

- ransomware,

- boty,

- DDoS (Distributed Denial of Service)

- ataki na aplikacje internetowe.

Zagrożenia te mogą prowadzić do kradzieży informacji, szantażu, wstrzymania działalności przedsiębiorstwa, utraty danych lub środków finansowych. Właśnie dlatego tak ważne jest wprowadzenie zaawansowanej ochrony sieci firmowej oraz Filozofii Zero Trust.

Czym jest DDos?

DDoS (ang. Distributed Denial of Service) to rodzaj cyberataków, w których atakujący wykorzystują wiele urządzeń (takich jak komputery, routery czy kamerki internetowe) zainfekowanych złośliwym oprogramowaniem, aby przeciążyć serwer lub sieć celu ataku i spowodować przerwy w świadczeniu usług. Atak DDoS może skutkować znacznym spowolnieniem lub całkowitym wyłączeniem usługi, co prowadzi do dotkliwych strat finansowych i reputacyjnych dla ofiary ataku.

Czym jest malware?

Malware to inaczej złośliwe oprogramowanie, którego celem jest uszkodzenie urządzeń lub systemów, usunięcie lub zaszyfrowanie danych, a także zdobycie poufnych informacji. Mogą nim być np. wirusy, robaki, konie trojańskie, programy szpiegujące czy ransomware.

Więcej na temat złośliwego oprogramowania przeczytasz w naszyma artykule: Czym jest malware i jak się przed nim chronić?

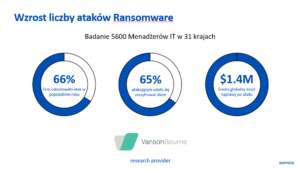

Co to ransomware?

Ransomware to rodzaj złośliwego oprogramowania, które dostając się do sieci szyfruje dostęp do danych lub systemów. Celem ransomware jest uzyskanie okupu w zamian za odblokowanie wspomnianych dostępów.

Rys. 1 Wzrost liczby ataków Ransomware; źródło: Best Practices For Securing Your Network From Ransomware, Sophos

Rys. 1 Wzrost liczby ataków Ransomware; źródło: Best Practices For Securing Your Network From Ransomware, Sophos

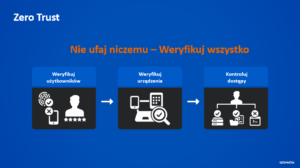

Co to znaczy filozofia Zero Trust? Na czym polega?

Filozofia Zero Trust (z ang. Zero zaufania) polega na braku jakiegokolwiek zaufania (never trust) w obszarze cyberbezpieczeństwa i dostępu do firmowej sieci. Ten model bezpieczeństwa dotyczy zarówno samych pracowników, jak i wykorzystywanych przez nich urządzeń. Aby pracownicy zyskali dostęp do firmowych zasobów, w pierwszym kroku muszą poddać się wieloetapowej weryfikacji. Warto także dodać, że zaufanie uzyskane w ten sposób jest czasowe, co oznacza, że można je wycofać w dowolnym momencie. Kontrola dostępów odbywa się zarówno w sieci korporacyjnej, jak i poza nią.

Rys. 2 Filozofia Zero Trust; źródło: Best Practices For Securing Your Network From Ransomware, Sophos

Rys. 2 Filozofia Zero Trust; źródło: Best Practices For Securing Your Network From Ransomware, Sophos

Ochrona firmowej sieci – przykłady dobrych praktyk zgodnych z Zero Trust security

Ochrona firmowej sieci to niezwykle istotny element strategii biznesowej, ponieważ cyberprzestępczość nieustannie się rozwija, a udane ataki hakerów mogą prowadzić do poważnych strat finansowych dla przedsiębiorstwa. Warto stosować dobre praktyki polecane przez lidera z obszaru cybersecurity – firmę Sophos, gdyż mają one na celu zabezpieczenie sieci przed szkodliwym oprogramowaniem, atakami cyberprzestępców czy innymi zagrożeniami. W dalszej części tekstu omawiamy kilka z tych praktyk.

ZTNA, czyli zaawansowane zabezpieczenia dla pracowników zdalnych

ZTNA, czyli Zero Trust Network Access (z ang. Dostęp do sieci bez zaufania) to podejście, w którym zdalni pracownicy nie są automatycznie uważani za godnych zaufania (w znaczeniu dostępu do zasobów firmowych). Aby uzyskać dostęp, muszą oni udowadniać swoją wiarygodność, poprzez wieloetapową autoryzację i uwierzytelnianie (dotyczy to zarówno osób, jak i wykorzystywanych urządzeń).

Cechą charakterystyczną dla ZTNA jest to, że łączy on użytkownika tylko z konkretną aplikacją lub systemem, a nie z całą siecią firmową. Innymi słowy, zdalni pracownicy mają dostęp tylko do wybranych aplikacji w sieci czy na platformie usług chmurowych. W związku z tym niektórzy uważają, że ZTNA powinno być bardziej określane jako Zero Trust Application Access (z ang. Dostęp do aplikacji bez zaufania), a nie Zero Trust Network Access.

Dzięki podejściu Zero Trust Network Access (ZTNA), urządzenie, które zostało zaatakowane, zostaje automatycznie zablokowane i uniemożliwia dostęp do innych aplikacji i danych firmy. To z kolei skutecznie zapobiega rozprzestrzenianiu się zagrożeń w firmowej sieci. ZTNA poprawia bezpieczeństwo poprzez:

- eliminację narażonego na atak oprogramowania klienta VPN,

- uwzględnienie stanu zdrowia urządzenia

- łączenie użytkowników tylko z konkretnymi zasobami, a nie z całą siecią.

Rys. 3 Zero Trust Network Access jako zamiennik dla VPN; źródło: Best Practices For Securing Your Network From Ransomware, Sophos

Rys. 3 Zero Trust Network Access jako zamiennik dla VPN; źródło: Best Practices For Securing Your Network From Ransomware, Sophos

To rozwiązanie zapewnia wyższy poziom bezpieczeństwa niż tradycyjne metody zdalnego dostępu, takie jak VPN. Co ważne, jest ono także od niego wygodniejsze w obsłudze i łatwiejsze w zarządzaniu.

Mikro-segmentacja sieci firmowej jako element filozofii Zero Trust

Mikro-segmentacja to podejście do zarządzania siecią, zgodne z filozofią Zero Trust, które zapewnia lepsze zabezpieczenia niż tradycyjne metody. Tak jak wspomnieliśmy w poprzednim akapicie, ZTNA umożliwia użytkownikom łączenie się tylko z konkretnymi aplikacjami lub systemami, a nie z całą siecią. Właśnie to rozwiązanie pozwala na dzielenie sieci na mniejsze części, czyli omawianą mikro-segmentację, a w konsekwencji wyższy standard ochrony przed atakami.

Jednym z głównych celów mikro-segmentacji sieci jest możliwość wstrzymania rozpowszechniania się infekcji. Jeżeli dany segment został zaatakowany, to można go odizolować od reszty środowiska, ograniczając w ten sposób ryzyko rozprzestrzeniania się zagrożenia po całej sieci. Dzięki temu nawet udany atak na jeden segment nie spowoduje całościowego wstrzymania pracy przedsiębiorstwa.

Rys. 4 Mikro-segmentacja – schemat; źródło: Best Practices For Securing Your Network From Ransomware, Sophos

Rys. 4 Mikro-segmentacja – schemat; źródło: Best Practices For Securing Your Network From Ransomware, Sophos

Mikro-segmentacja sieci to zatem skuteczna strategia zwiększająca bezpieczeństwo, a Zero Trust Network Access stanowi jedno z narzędzi umożliwiających jej realizację.

MFA – uwierzytelnianie wieloskładnikowe przed udzieleniem dostępu

Multi-factor authentication (MFA), czyli uwierzytelnianie wieloskładnikowe, to podejście, które do udzielenia dostępu wymaga potwierdzenia tożsamości użytkownika za pomocą więcej niż jednego sposobu. Może to być np. weryfikacja przy użyciu urządzenia mobilnego lub danych biometrycznych, np. odcisku palca czy rozpoznawania twarzy. Taki rodzaj autoryzacji jest zatem także elementem realizacji modelu Zero Trust.

Warto pamiętać, że silne hasła to nie wszystko. Nowoczesne technologie, takie jak Windows Hello, pozwalają na połączenie kodu PIN z danymi biometrycznymi. Co więcej, uwierzytelnienie jest powiązane z urządzeniem, a krypto-klucz jest przechowywany w Trusted Platform Module (TPM), co zapewnia dodatkowy poziom ochrony.

Ochrona przed zagrożeniami dnia zerowego w modelu Zero Trust

Dzień zerowy to moment, w którym atakujący wykorzystuje nową, nieznana wcześniej lukę w systemie lub oprogramowaniu, aby uzyskać dostęp do sieci czy zawartych w niej informacji (zanim luka zostanie załatana).

Z tego względu konieczne jest wykorzystywanie technologii Zero Day Threat Protection (z ang. ochrona przed zagrożeniami dnia zerowego), która ma na celu chronić firmę przed takimi atakami. Wyróżnia się ona tym, że potrafi zidentyfikować najnowsze, nieistniejące wcześniej złośliwe oprogramowanie.

Jak działa Zero Day Threat Protection od firmy Sophos?

Technologia Zero Day Threat Protecion od firmy Sophos w pierwszym kroku zajmuje się identyfikacją podejrzanych plików. Za podejrzany plik uważa się każdy, który wcześniej nie był dokładnie badany. Zatem tutaj znowu wyróżnia się typowe dla filozofii Zero Trust podejście.

Następnie technologia przechodzi do analizy zachowania podejrzanego pliku w czasie jego uruchomienia (na platformie wirtualnej w chmurze, zanim dostanie się do firmowej sieci). Jeżeli plik próbuje przenosić lub szyfrować dane, można go uznać za ransomware i zablokować jego dostęp do środowiska IT przedsiębiorstwa.

Oprócz tego omawiany plik jest równolegle poddawany różnym modelom uczenia maszynowego. To działanie pozwala zidentyfikować cechy lub zachowania podobne do tych charakteryzujących inne, znane już zagrożenia.

Ochrona przed Phishingiem

Phishing to rodzaj cyberataku polegający na podszywaniu się pod inną osobę lub instytucję. Celem tego ataku jest zrealizowanie szkodliwych celów, w tym:

- wyłudzenie poufnych informacji;

- kradzież danych;

- nakłonienie do określonego działania;

- zainfekowanie urządzenia czy systemu.

Phishing często jest realizowany poprzez wysyłanie wiadomości e-mail, które zawierają linki do fałszywych stron internetowych lub załączniki z wirusami lub innymi szkodliwymi programami. Kliknięcie w taki link lub otwarcie załącznika, może doprowadzić do zainfekowania komputera lub serwera sieciowego.

Rys. 5 Infografika: Co może być celem phishingu?; źródło: Symbioza.IT

Rys. 5 Infografika: Co może być celem phishingu?; źródło: Symbioza.IT

Wielu użytkowników nie zdaje sobie sprawy z zagrożeń związanych z phishingiem i łatwo daje się nabrać na fałszywe wiadomości, co prowadzi do wielu incydentów bezpieczeństwa. Dlatego ważne jest, aby firma wdrożyła odpowiednie szkolenia z cybersecurity dla pracowników, tak aby nauczyli się oni rozpoznawać wspomniane zagrożenia.

Dobrze, gdy organizacje wykorzystują także specjalne rozwiązania do szkolenia i testowania pracowników, których celem jest zasymulowanie ataku i sprawdzenie jak radzą sobie z nim użytkownicy. Przy odpowiedniej edukacji i wykorzystując nowoczesne narzędzia można znacznie zmniejszyć ryzyko ataków phishingowych i chronić prywatność oraz bezpieczeństwo danych w firmie.

Regularne aktualizacje oprogramowania

Regularne aktualizacje oprogramowania są kluczową praktyką w zakresie cyberbezpieczeństwa. Dzięki nim usuwane są luki w zabezpieczeniach i wady, które mogą zostać wykorzystane do ataków na firmową sieć informatyczną. Wspierają one tym samym realizację filozofii Zero Trust w firmie.

Dodatkowo, regularne aktualizacje oprogramowania przyczyniają się także do poprawy jego wydajności oraz wprowadzania nowych funkcjonalności.

Tworzenie kopii zapasowych danych

Niezwykle ważnym działaniem w ramach poprawy standardów cyberbezpieczeństwa w firmie jest tworzenie kopii zapasowych danych. W przypadku ataku hakerskiego, utraty danych lub awarii sprzętu, posiadanie backupu pozwala szybko przywrócić utracone dane i kontynuować działalność firmy. Kopie zapasowe są również ważne w przypadku prób szantażu i żądań okupu, gdyż umożliwiają odzyskanie danych bez konieczności opłacania cyberprzestępców.

Rys. 6 Korzyści wynikające z przygotowywania regularnego backupu danych; źródło: Symbioza.IT

Rys. 6 Korzyści wynikające z przygotowywania regularnego backupu danych; źródło: Symbioza.IT

Od czego zacząć ochronę sieci w firmie? Jak wdrożyć model Zero Trust?

Jeżeli Twoja firma nie korzysta z zaawansowanej ochrony sieci, to dobry moment, aby to zmienić i pomyśleć o bezpieczeństwie. W pierwszym kroku warto skierować się do profesjonalnego dostawcy usług informatycznych, takiego jak Symbioza.IT. W naszym zespole pracują specjaliści z zakresu cybersecurity, którzy zajmą się doborem i wdrożeniem rozwiązań firmy Sophos – pomagających w realizacji wymienionych w tym artykule praktyk. Skontaktuj się z nami i skorzystaj z bezpłatnej konsultacji! Z chęcią pomożemy we wdrożeniu modelu Zero Trust w Twojej firmie!

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">