Każda firma chce rozwijać się bez zakłóceń, ale niepewność w obszarze IT potrafi zatrzymać nawet najlepsze plany. Audyt IT daje zarządowi jasny obraz sytuacji i konkretne wskazówki, jak uporządkować infrastrukturę i zminimalizować ryzyko. Czy Twój biznes jest gotowy na taki krok?

Z tego artykułu dowiesz się:

- czym jest audyt IT i jakie ma znaczenie dla bezpieczeństwa firmy,

- co obejmuje profesjonalna analiza infrastruktury IT,

- jak przebiega proces audytu i jakie korzyści daje organizacji,

- kiedy warto zdecydować się na audyt IT.

Bezpieczeństwo i porządek w IT – rola audytu dla rozwoju biznesu

Bezpieczna i uporządkowana infrastruktura IT to fundament każdej nowoczesnej firmy – niezależnie od branży czy skali działania. Właściciele i kadra zarządzająca często mierzą się jednak z chaosem w systemach, brakiem jasnych polityk bezpieczeństwa czy problemami z dostępem i wydajnością. Audyt IT pozwala spojrzeć na te wyzwania z szerszej perspektywy: pokazuje, gdzie tkwią realne zagrożenia i jak można je przekształcić w solidne podstawy dalszego rozwoju biznesu.

Czym jest audyt IT?

Audyt IT to kompleksowa ocena stanu infrastruktury informatycznej w firmie. Obejmuje on m.in. analizę sprzętu, systemów, oprogramowania, kopii zapasowych, dostępu użytkowników czy ważności licencji. Dzięki temu można rzetelnie sprawdzić, czy środowisko IT działa bezpiecznie i efektywnie, a także czy spełnia wymagania prawne i biznesowe.

Dla przedsiębiorstwa audyt bezpieczeństwa IT to nie tylko diagnoza. To przede wszystkim narzędzie do ograniczania ryzyka i tworzenia stabilnych fundamentów pod dalszy rozwój. Wyniki audytu pokazują, które obszary wymagają poprawy i jak w praktyce podnieść poziom bezpieczeństwa, zapewnić ciągłość działania oraz zwiększyć przewidywalność kosztów.

Zakres audytu IT – co sprawdzają specjaliści?

Profesjonalny audyt IT to nie tylko techniczne sprawdzenie serwerów czy komputerów. To całościowa analiza obszarów, które bezpośrednio wpływają na bezpieczeństwo danych, ciągłość działania i komfort pracy w firmie. Dzięki temu organizacja otrzymuje pełny obraz infrastruktury i jasne wskazówki, gdzie warto wprowadzić zmiany.

- Infrastruktura sprzętowa – oceniamy stan serwerów, komputerów i urządzeń sieciowych, wskazując elementy wymagające wymiany lub modernizacji.

- Zabezpieczenia systemowe i fizyczne – sprawdzamy, czy dane są odpowiednio chronione, a dostęp do systemów mają tylko uprawnieni użytkownicy.

- Zarządzanie siecią i zdalnym dostępem – analizujemy rozwiązania takie jak VPN, Wi-Fi czy VLAN, aby upewnić się, że firma korzysta z bezpiecznych i stabilnych połączeń.

- Polityki bezpieczeństwa i zarządzanie użytkownikami – oceniamy, czy w organizacji funkcjonują jasne zasady pracy z danymi i kontrola nad dostępami.

- Kopie zapasowe i ochrona danych – weryfikujemy proces tworzenia backupów oraz ich skuteczność w razie awarii.

- Bezpieczeństwo poczty elektronicznej – analizujemy zabezpieczenia przed phishingiem, spamem i nieautoryzowanym dostępem.

- Zgodność licencyjna oprogramowania – sprawdzamy, czy firma korzysta z legalnego oprogramowania i czy licencje są aktualne.

- Procedury i szkolenia pracowników – oceniamy przygotowanie organizacji na incydenty bezpieczeństwa oraz poziom świadomości zespołu.

Rys.1 Infografika: co obejmuje audyt IT?; źródło: Symbioza.IT

Rys.1 Infografika: co obejmuje audyt IT?; źródło: Symbioza.IT

Audyt bezpieczeństwa IT w Poznaniu i całej Wielkopolsce realizujemy tak, aby każdy z tych elementów przełożył się nie tylko na zgodność z wymaganiami, ale przede wszystkim na realne korzyści biznesowe – większe bezpieczeństwo, przewidywalność i oszczędność czasu.

Jak przebiega proces audytu IT?

Proces audytu IT jest przejrzysty i składa się z kilku etapów, które pozwalają dokładnie poznać stan infrastruktury i wskazać obszary wymagające poprawy. Tak wygląda audyt IT krok po kroku:

- Wypełnienie kwestionariusza IT – przygotowujemy formularz dotyczący obecnego stanu infrastruktury. Jeśli w niektórych obszarach firma nie posiada wiedzy, pola można pozostawić puste – to również cenna informacja. Kwestionariusz pozwala rozpoznać wielkość i złożoność środowiska IT oraz lepiej przygotować się do dalszej analizy.

- Spotkanie z konsultantem – w formie online lub w siedzibie firmy. To moment, w którym wyjaśniamy wątpliwości z kwestionariusza i rozmawiamy o bieżących wyzwaniach biznesowych oraz priorytetach bezpieczeństwa.

- Analiza systemów i dokumentacji – sprawdzamy infrastrukturę sprzętową, systemy, oprogramowanie, licencje, procedury oraz sposób zarządzania dostępami. Celem jest identyfikacja zagrożeń oraz ocena zgodności ze standardami i regulacjami.

- Raport z rekomendacjami – końcowym etapem procesu audytu IT jest przygotowanie szczegółowego raportu. Firma otrzymuje mapę ryzyka, opis aktualnego stanu oraz plan działań z konkretnymi rekomendacjami – od szybkich poprawek po długofalowe rozwiązania.

- Możliwość nawiązania stałej współpracy – audyt IT często staje się początkiem dalszej współpracy. Symbioza.IT może nie tylko wskazać obszary wymagające zmian, ale także zrealizować rekomendacje i na bieżąco wspierać rozwój oraz bezpieczeństwo infrastruktury IT.

Co zyskuje firma po audycie IT?

Audyt informatyczny daje nie tylko wiedzę o stanie infrastruktury, ale przede wszystkim konkretne narzędzia do podejmowania świadomych decyzji biznesowych.

- Szczegółowy raport audytowy – pełna diagnoza stanu infrastruktury.

- Mapa ryzyka IT – wskazanie najważniejszych zagrożeń i priorytetów działań.

- Zalecenia i plan działań – konkretne rekomendacje, jak poprawić bezpieczeństwo i efektywność środowiska IT.

- Lepsze przygotowanie do kontroli – audyt IT pozwala spełnić wymagania m.in. RODO czy ISO.

Audyt bezpieczeństwa IT to nie tylko dokumentacja, ale przede wszystkim praktyczne narzędzie, które pomaga uporządkować infrastrukturę, zmniejszyć ryzyko incydentów i zyskać większą przewidywalność w zarządzaniu technologią.

Z perspektywy zarządu audyt IT to przede wszystkim gwarancja większej przewidywalności w prowadzeniu biznesu. Odpowiednio zabezpieczona i uporządkowana infrastruktura ogranicza ryzyko kosztownych przestojów, zwiększa efektywność pracy zespołu i pozwala lepiej planować wydatki na IT. To inwestycja, która zwraca się w postaci mniejszej liczby incydentów, spokojniejszej pracy menedżerów i większej pewności, że technologia wspiera rozwój firmy zamiast go hamować.

Przykład z praktyki

Jedna z firm produkcyjnych z Wielkopolski zgłosiła się na audyt IT przed planowaną modernizacją parku maszynowego i wdrożeniem nowego systemu ERP. W trakcie analizy wykryto, że infrastruktura sieciowa była źle zabezpieczona, a polityki dostępu do danych praktycznie nie istniały. Dodatkowo brakowało aktualnych kopii zapasowych krytycznych plików produkcyjnych. Dzięki audytowi organizacja otrzymała szczegółowy raport z mapą ryzyka oraz plan działań obejmujący m.in. uporządkowanie sieci, wdrożenie polityk dostępu i poprawę procesu tworzenia backupów. Zmiany pozwoliły firmie bezpiecznie przeprowadzić wdrożenie systemu ERP i uniknąć ryzyka kosztownych przestojów na produkcji.

W biurze rachunkowym obsługującym kilkudziesięciu klientów audyt IT ujawnił brak aktualnych zabezpieczeń antywirusowych, nieszyfrowane dane na dyskach lokalnych oraz brak polityki haseł w pracy zdalnej. Po wdrożeniu rekomendacji wprowadzono centralne zarządzanie bezpieczeństwem, uporządkowano dostęp do danych i włączono regularne testy kopii zapasowych. Dzięki temu firma mogła bez obaw przejść kontrolę zgodności z RODO, a zespół zyskał większe poczucie bezpieczeństwa w pracy z danymi klientów.

Audyt w przedsiębiorstwie logistycznym wykazał z kolei, że pracownicy korzystali z wielu różnych narzędzi do zdalnego dostępu, co tworzyło chaos i zwiększało ryzyko nieautoryzowanego logowania. Brak segmentacji sieci powodował, że systemy magazynowe były narażone na potencjalne cyberataki. Rekomendacje obejmowały wdrożenie jednolitego rozwiązania VPN, podział sieci na VLAN-y i centralne zarządzanie dostępami. Po zmianach firma nie tylko poprawiła bezpieczeństwo, ale też zyskała stabilną podstawę do dalszej cyfryzacji usług.

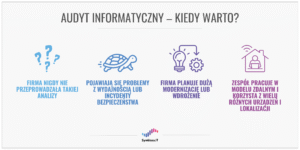

Kiedy warto zdecydować się na audyt IT?

Audyt IT to rozwiązanie, które sprawdza się zarówno w firmach stawiających pierwsze kroki w porządkowaniu swojego środowiska, jak i w organizacjach z rozbudowaną infrastrukturą. Warto rozważyć go szczególnie wtedy, gdy firma nigdy wcześniej nie przeprowadzała takiej analizy – brak całościowego obrazu sprawia, że wiele zagrożeń pozostaje niewidocznych. Audyt bezpieczeństwa IT jest również rekomendowany w sytuacji, gdy zespół pracuje w modelu zdalnym i korzysta z wielu różnych urządzeń oraz lokalizacji, co zwiększa ryzyko nieautoryzowanego dostępu do danych.

Rys. 2 Kiedy warto zdecydować się na audyt IT?; źródło: Symbioza.IT

Rys. 2 Kiedy warto zdecydować się na audyt IT?; źródło: Symbioza.IT

Kolejnym momentem, w którym audyt infrastruktury IT przynosi dużą wartość, jest planowane wdrożenie lub modernizacja infrastruktury. Wcześniejsza diagnoza pozwala uniknąć kosztownych błędów i przygotować solidne fundamenty pod nowe rozwiązania. Warto także zdecydować się na audyt, gdy pojawiają się problemy z wydajnością lub incydenty bezpieczeństwa – szczegółowa analiza pozwoli zidentyfikować źródło problemów i zaplanować działania naprawcze.

Decyzja o przeprowadzeniu audytu IT świadczy o dojrzałym podejściu do rozwoju biznesu – to krok, dzięki któremu organizacja może działać w uporządkowany, bezpieczny i przewidywalny sposób.

Ile kosztuje audyt IT?

Koszt audytu IT zależy przede wszystkim od wielkości infrastruktury oraz zakresu analizy. Inaczej wygląda w przypadku niewielkiej firmy z kilkunastoma komputerami, a inaczej przy rozbudowanej organizacji posiadającej własne serwery, złożoną sieć i wiele aplikacji biznesowych. Dlatego każda wycena przygotowywana jest indywidualnie – tak, aby odpowiadała realnym potrzebom i specyfice działalności.

Warto jednak patrzeć na audyt informatyczny nie jak na dodatkowy koszt, ale jako inwestycję. Profesjonalna analiza pomaga uniknąć znacznie wyższych wydatków związanych z przestojami w pracy, utratą danych czy karami wynikającymi z naruszenia RODO. To narzędzie, które daje przewidywalność kosztów IT, zwiększa bezpieczeństwo i minimalizuje ryzyko niespodziewanych problemów.

Audyt informatyczny z Symbioza.IT – pierwszy krok do bezpiecznego rozwoju biznes

Audyt IT to pierwszy krok do uporządkowania środowiska technologicznego i zbudowania solidnych fundamentów pod dalszy rozwój biznesu. Dzięki niemu firma zyskuje jasny obraz swojej infrastruktury, mapę ryzyka oraz praktyczne rekomendacje, które przekładają się na większe bezpieczeństwo i przewidywalność działań. To narzędzie, które pozwala zarządowi podejmować świadome decyzje i ograniczać ryzyko niespodziewanych problemów.

Rys. 3 Baner zachęcający do kontaktu; źródło: Symbioza.IT

Rys. 3 Baner zachęcający do kontaktu; źródło: Symbioza.IT

Firma informatyczna Symbioza.IT od lat wspiera małe i średnie przedsiębiorstwa w Poznaniu i całej Wielkopolsce w budowaniu bezpiecznego środowiska IT. Nasz zespół posiada certyfikaty m.in. Microsoft, Sophos i Ubiquiti, a audyty realizujemy w oparciu o sprawdzoną metodologię, łącząc wiedzę techniczną z biznesowym podejściem. Dzięki temu firmy mogą liczyć na partnera, który nie tylko wskaże problemy, ale także pomoże je rozwiązać.

Nie czekaj, aż pojawi się kryzys. Sprawdź, czy Twoja firma jest naprawdę bezpieczna – skontaktuj się z nami, aby umówić audyt IT i dowiedzieć się, jak możemy pomóc w jej bezpiecznym rozwoju.

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">

" class="lazy" src="data:image/gif;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mNkYAAAAAYAAjCB0C8AAAAASUVORK5CYII=" alt="">